Определение и примеры

Кибер мошенничество — это преступные действия, осуществляемые в сети Интернет, с использованием компьютерной техники и информационных технологий с целью получения незаконных выгод.

Существует множество различных видов и схем кибер мошенничества. Ниже приведены некоторые из наиболее распространенных примеров:

- Фишинг — метод получения личной информации и доступа к финансовым счетам, путем подделки электронных писем или веб-страниц. Жертва, не подозревая обман, предоставляет злоумышленнику свои персональные данные.

- Фейковые онлайн-магазины — создание виртуальных магазинов, где предлагаются товары по низким ценам или скидкам. Жертвы совершают покупку и отправляют деньги, но товар никогда не доставляется.

- Рэнсомвэр — злоумышленники заражают компьютер вредоносным программным обеспечением (рансомвэром), блокирующим доступ к файлам или системе. Они требуют выкуп для разблокировки.

- Социальная инженерия — использование тактик манипуляции, обмана или ввода в заблуждение для получения конфиденциальной информации, паролей или доступа к системам.

Это только некоторые из множества схем и мошеннических действий, которые могут быть использованы в кибер преступлениях. По мере развития технологий, злоумышленники постоянно находят новые способы обмана и мошенничества онлайн

Важно быть бдительным, обладать базовыми знаниями о кибер безопасности и следовать основным правилам безопасного поведения в Интернете

Впечатляющий список жертв

Эксперты Trend Micro полагают, что Void Balaur работает с 2015 г. Реклама ее услуг впервые стала появляться в 2018 г. на русскоязычных форумах Darkmoney, Probiv, Tenec и Dublikat.

За семь лет существования Void Balaur ее жертвами стали более 3,5 тыс. человек по всему миру. Среди них как простые пользователи, так и правозащитники, журналисты, а также интернет-СМИ и сайты, освещающие политические новости.

Void Balaur также не прочь преследовать и более крупные цели. Хакеры успели атаковать бывшего главу разведывательного агентства, нескольких действующих министров, членов национального парламента в одной из восточноевропейских стран (название не раскрывается) и даже кандидатов в президенты.

Хакеры из Void Balaur наследили повсюду

С 2019 г. Void Balaur занимается продажей персональных данных россиян. В числе ее товаров есть паспортные дынные, сведения о судимости, кредитная история, остаток на счете в банке и выписки с него же. За деньги они даже могут предоставить информацию из базы ФНС, данные ГИБДД о штрафах и регистрации автомобиля и т. д.

С недавнего времени хакеры стали продавать еще и информацию, заимствованную у операторов связи – номера телефонов, записи разговоров и SMS, притом даже с указанием координат вышки связи, передавшей сигнал с мобильника жертвы в сеть. В зависимости от объема и типа информации хакеры продают сведения о россиянах за $21-124 (1500-8800 тыс. руб. по курсу ЦБ на 11 ноября 2021 г.).

Пока неясно, как хакеры получают эту информацию. Одно из объяснений – подкуп инсайдеров в телекоммуникационных компаниях. Еще одно – взлом ключевых инженеров и лиц, занимающих руководящие должности в различных российских телекоммуникационных компаниях. У Trend Micro есть тому доказательства.

К недавним «достижениям» хакеров эксперты относят атаки на белорусских политиков, датированные сентябрем 2020 г. С этого месяца и вплоть до августа 2021 г. Void Balaur преследовали членов совета директоров и исполнительных директоров крупной российской корпорации, а также членов их семей. Название корпорации в отчете не приводится.

Беспечность — главный бонус для злоумышленников

Банки и финансовые организации совершенствуют средства защиты — тем более, что их активно стимулируют регуляторы. Пользователи тоже стремятся обеспечить конфиденциальность данных, из-за возможной утечки которых они могут лишиться собственных средств. «Спасибо» «службе безопасности» банка, — ее активные сотрудники постоянно напоминают о ценности пользовательской информации.

Аккаунты в системах программ лояльности такого пристального внимания не вызывают. Они мало ассоциируются с платежными системами и финансовыми сервисами, бонусные баллы и дисконтные предложения не имеют (да и не могут иметь) в глазах пользователей той же ценности, что и «живые» деньги.

Завести аккаунт в программе лояльности ритейла обычно проще, чем в банковском приложении, для этого требуется меньше этапов верификации — это облегчает доступ к системе как людям, так и ботам. На этом фоне интерес киберпреступников к программам лояльности не случаен.

Фишинг

Фишинг — один из самых распространенных видов кибер мошенничества, основные цели которого — получение личных данных и финансовых реквизитов пользователей.

Фишингеры чаще всего создают фальшивые веб-сайты, похожие на официальные страницы банков, платежных систем, социальных сетей и других популярных сервисов. Через эти сайты мошенники запрашивают личные данные пользователей, такие как логины, пароли, номера кредитных карт и СМС-пароли, придумывая различные предлоги для их получения.

Для фишинг-атак мошенники активно используют социальную инженерию, создавая обманчивые электронные письма и SMS-сообщения. Они могут притворяться представителями банков, компаний или служб безопасности и попросить пользователей проинформировать их о какой-либо проблеме или выполнить срочное действие.

Для защиты от фишинга важно быть внимательным и не открывать подозрительные ссылки, полученные в электронной почте или через сообщения в мессенджерах. Также рекомендуется проверять адреса веб-сайтов, перед тем как вводить на них свои личные данные

Второй мерой защиты является использование сильных паролей и двухфакторной аутентификации. При создании паролей следует использовать комбинацию букв, цифр и специальных символов, а также избегать использования личных данных в качестве паролей.

Если вы подозреваете, что стали жертвой фишинга, незамедлительно свяжитесь со службой поддержки соответствующего ресурса, куда вы ввели свои данные. Также рекомендуется изменить пароли и введенные данные на других ресурсах, где вы используете одинаковые или похожие пароли.

Распространение спама

Целью спама является обман получателя и причинение вреда. В письмах часто содержатся вредоносные ссылки или файлы, которые при открытии могут запустить вирусы или программы-вымогатели.

Существует несколько видов спама:

- Электронная почта. Спамеры получают доступ к базам данных с электронными адресами и массово отправляют письма с рекламой медицинских препаратов, финансовых услуг, подписок на порно-сайты и так далее.

- Социальные сети. Мошенники создают поддельные аккаунты и начинают отправлять спам-сообщения с предложениями о выгодных инвестициях, сомнительных конкурсах или финансовой помощи.

- СМС-рассылка. Кибер преступники могут отправлять множество SMS-сообщений с просьбой отправить смс на короткий номер для получения выигрыша или информации о некой услуге.

Защита от спама требует внимательности и осознанности со стороны пользователей:

Осторожно распространяйте свои персональные данные. Не указывайте свой адрес электронной почты или номер телефона на недоверенных сайтах или при регистрации на подозрительных сервисах.

Не открывайте подозрительные письма или сообщения

Если вам пришло письмо с неизвестного адреса или с подозрительной темой, лучше его удалить, не открывая. Также будьте осторожны с прикрепленными файлами или ссылками в электронных письмах.

Используйте антивирусное программное обеспечение. Регулярно обновляйте антивирусные базы данных и сканируйте свой компьютер на наличие вредоносных программ.

Также существуют специализированные сервисы и программы, которые помогают фильтровать спам-сообщения на уровне почтового сервера или социальных сетей. Внедрение таких решений помогает снизить риск попадания спама в почтовый ящик или на аккаунт в социальной сети.

Наши достижения

Сотрудничаем с мировыми компаниями

К нам обращаются за помощью и анализом данных, мировые компании, пока неофициально.

- У нас хакер услуги оказывают специально обученные люди, у которых имеется огромный опыт за плечами по решению таких задач.

- Мы никогда не спрашиваем у клиентов, зачем им понадобилась та или иная услуга, а также обеспечиваем полную конфиденциальность.

- Мы не требуем предоплаты! Если вам предлагают произвести деньги на мобильный телефон или на банковскую карту, то перед вами аферист.

- Кроме основной специализации мы даем своим заказчикам полезные советы, например, как грамотно и незаметно для владельца взломанной почты пользоваться его аккаунтом или страницей в соцсети. Подобные консультации у нас бесплатны, причем это не зависит от того, является ли человек нашим клиентом.

Обращаясь к нам, не придется сомневаться в порядочности, компетентности и честности наших сотрудников. На нашем сайте вы найдете отзывы благодарных клиентов и сможете принять правильное решение, заказав услуги взлома.

Ботов много не бывает

Основное оружие хакеров — боты, с помощью которых злоумышленники создают паразитную активность на веб-ресурсах жертв. Часто ими оперируют независимые «игроки», держащие свою небольшую бот-ферму.

Проблема в том, что таких мелких игроков десятки тысяч, и они активно конкурируют за собираемые данные. К примеру, по нашим данным, в ноябре прошлого года в сфере онлайн-ритейла ежедневное количество обращений ботов достигало 300 тысяч в час. Для сравнения:месяцем ранее этот поток не превышал 10 тысяч.

Читайте по теме: Аналитики назвали топ-5 угроз кибербезопасности для бизнеса в 2023 году

Тогда же в ноябре произошла крупнейшая бот-атака на аптечные онлайн-сети: на пике трафик, генерируемый ботами, достигал 700-750 запросов в секунду — это на 400-800% больше, чем обычная нагрузка на сайты таких сетей. Последствия для бизнеса пострадавшей компании — потеря покупателей, которым не составляет труда просто перейти на другую работоспособную здесь и сейчас площадку.

Есть и другие боты. Кражей пользовательских данных занимаются боты-брутфорсеры, которые подбирают ключи к пользовательским аккаунтам путем перебора.

Эти данные впоследствии могут быть перепроданы в даркнете сторонним мошенникам и использованы для проведения мошеннических действий с другими аккаунтами тех же пользователей — в других системах лояльности или банковских приложениях.

Читайте по теме: Вас взломали: признаки хакерской атаки и меры защиты

«Скраперы» (или «скребки») занимаются сбором размещенного на сайтах магазинов контента:

- фотографий товара,

- описаний,

- видео.

И дело даже не в том, что такие боты создают дополнительную нагрузку на сайт — собранный контент может быть использован в последующем для создания фишинговых сайтов, предназначенных для выманивая и последующей кражи пользовательских данных.

Боты-скальперы предназначены для вредительства иного рода. Они массово регистрируют аккаунты в системах лояльности и ждут своего часа. Он наступит в период распродажи, локальной или тотальной.

В этот момент скальперы начнут заказывать акционный товар. Торговая площадка, конечно, в итоге не отгрузит «недопроданный» товар, но во время проведения акции он станет недоступным для обычных покупателей, поскольку будет зарезервирован торговой системой.

Результат:

- Сорванная акция;

- Напрасно потраченный маркетинговый бюджет;

- Нераспроданные остатки;

- Загруженный склад;

- Перегруженная жалобами служба поддержки;

- Недостоверная аналитика продаж;

- Потеря рейтинга в поисковых системах;

- Недовольные покупатели, чувствующие себя обманутыми.

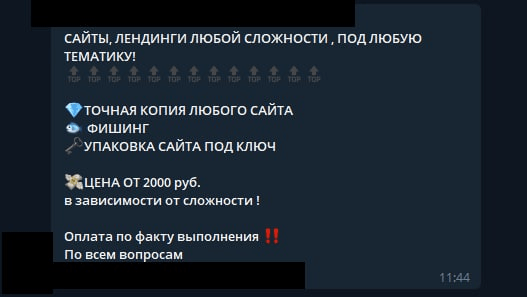

Фишинг, взлом и DDoS

Большинство услуг так или иначе связаны с незаконным получением персональных и учетных данных. Одним из самых распространенных способов является фишинг — создание подставного сайта, визуально идентичного сайту, на который планирует зайти жертва мошенников. Чаще всего используется в связке со спам-рассылкой (например, на многие почтовые адреса). Пользователи получают письма, в которых содержится ссылка на фальшивый сайт. При переходе открывается форма заполнения учетных данных, и ничего не подозревающий человек сам вводит информацию для входа. Стоимость фишинга составляет от 2 000 до 20 000 рублей (хотя бывает и дороже).

В отдельных случаях для взлома методов социальной инженерии и подставных сайтов недостаточно, хакеры могут разрабатывать ВПО под заказ, с учетом особенностей системы безопасности. Например, если киберпреступники хотят взломать сайт крупной компании или банка. Как правило, у таких организаций есть своя служба безопасности и отдел контроля, который не допускает возможность несанкционированного доступа. Хакеры долго готовятся к атаке и внимательно изучают все технические особенности: с каких устройств в систему заходят сотрудники, под какими операционными системами, есть ли уязвимости в программном коде и так далее. Затем «под клиента» разрабатывается ПО.

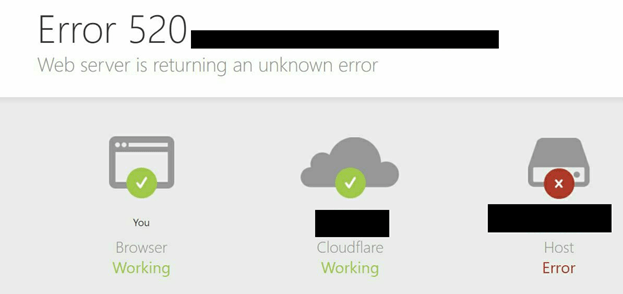

Результат возможной DDoS-атаки

Результат возможной DDoS-атаки

Людмила Гонтарь, руководитель проекта цифрового образовательного проекта Кnowledge+, член ТРГ «Сколково», эксперт РСМД:

— Сейчас наблюдается создание финансовых блокчейн-платформ, где не только функционируют системы транзакций, но и хранится соответствующая информация субъектов транзакционных отношений. Атаки направлены на получение информации о криптоактивах того или иного субъекта транзакционных операций. Это ставит вопрос о надлежащем правовом обеспечении данных операций и закреплении случаев кибератак в юридических протоколах (технических регламентах). Исходя из правовых кейсов можно заключить, что хакерские услуги направлены не столько на подрыв информации, сколько на получение новых возможностей на социальном и экономическом рынке.

«Флагманы» хакерского бизнеса

Как и в любой отрасли, в хакинге есть крупные игроки, которые получают наибольший доход и, помимо этого, влияют на сам рынок, его тренды и другие параметры. К таким, например, можно отнести, три вида «системообразующих организаций».

Владельцы площадок

Глобально, у хакинга есть две модели. Первая ориентирована на получение прибыли с жертвы, через вымогательство. Вторая – на получение денег «с клиента»: покупателя базы данных, заказчика пробива, желающего навредить конкурентам DDoS-атакой и тд.

Вторая модель не может существовать без торговых площадок. Как правило, они представляют из себя классические форумы с интерфейсом «аля имиджборд»: есть ветки форума, темы (треды) и сообщения пользователей с разного рода предложениями.

Эти доски объявлений нужно создать, администрировать, поддерживать. Особо развитые сервисы предлагают дополнительные услуги. Например, выступают в роли гаранта между покупателем и продавцом, что можно назвать элементом маркетплейс-системы. Борьба с такими платформами – очень сложный процесс.

Можно добавить, что дополнительные сложности создаются в тех случаях, когда инфраструктура площадки и ее модераторы рассредоточены в нескольких государствах, и, соответственно – процесс их поимки и блокировки ресурса должен происходить сразу в нескольких юрисдикциях. Подобные события, обычно, серьезно сказываются на рынке, но и происходят крайне редко: из актуальных примеров в Даркнете можно привести разве что закрытие площадки Hydra, которая не была связана с хакингом, но модерировалась по сходным принципам.

Производители ВПО

Стрессеры, стиллеры, руткиты, брутфорсы и прочие вредоносные программы – достаточно сложны. Их производство, как правило, требует высокого уровня технических компетенций и нередко занимает значительное время.

Одна из форм монетизации такого ПО – это его дистрибуция по моделям MaaS, RaaS и тд. ВПО «как услуга» может обойтись покупателю от нескольких сотен до десятков тысяч долларов, в зависимости от характеристик и назначения конкретной программы и ее эффективности.

Глобально, «рынок производителей» можно поделить на две ветви, по их целевой аудитории:

- Те, кто ориентирован на массовую аудиторию. Как правило, это продавцы стрессеров или брутфорс-программ. Такое ПО часто используют новички, хактивисты и просто не искушенные в хакинге люди, поэтому для них важны такие параметры, как нативность интерфейса, наличие локализации языка и другие элементы, которые делают процесс эксплуатации ВПО проще.

- Те, кто ориентируются на профессиональную аудиторию. Например, производители программ-шифровальщиков, вайперов и другого специфичного ПО. Для таких программ главный маркер – это эффективность, и если она высока, то их будут использовать независимо от нативности и «юзабилити».

При этом, поставляться ПО может по разным моделям оплаты. Например, с разовой оплатой программы или работой по подписке. Особо «эксклюзивные» сервисы могут и вовсе предоставляться за определенный процент от полученной хакером прибыли.

Профессиональные хакерские группировки

Профессиональные команды можно назвать лицом хакерского сообщества, поскольку они, как правило, привлекают наибольшее внимание как со стороны ИБ-специалистов, так и со стороны обычных людей, которые читают об их атаках в СМИ.

Как правило, профессиональные группы занимаются APT-атаками, которые занимают достаточно много времени, но позволяют получить высокий доход за счет продажи «рентабельных» данных или получения выкупа с компании-жертвы.

Чтобы оценить разность подходов к позиционированию и продвижению можно рассмотреть два примера группировок: Anonymous и Conti. Первая группа активно ведет свой твиттер-аккаунт, периодически делает политические заявления и активно «заигрывает с аудиторией», пытаясь создать себе образ «благородных разбойников».

Conti наоборот, служит примером хакерского профессионализма, поскольку большая часть информации о группе получена из отчетов о расследовании их атак. Их главный маркер – это сосредоточение на коммерческой деятельности и заработке денег. В отличие от Анонимусов, широкой аудитории они известны куда меньше и особо не интересны, поскольку никаких заявлений, кроме условий выкупа, никогда не делали.

ПРОФЕСС ИОН АЛЬНЫЕ УСЛУГИ ХАКЕРА

Популярность и массовость социальных сетей породили в мир очередной инструмент манипуляции людьми, чьи желания — » взломать что-либо», растут в мире ежеминутно. Личные аккаунты — словно голова человека, есть у всех, но какой мир таиться внутри, какие мысли, секреты хранит — неизвестно. Любопытство и жажда недоступной информации бросают людей на отчаянный шаг — получить доступ любой ценой.

. дальнейшее развитие событий делится на два пути:

Думаете, можно что-либо взломать одной программой? Ошибаетесь!

Разумеется, есть различные программы, которые предлагают загрузить многочисленные сайты в сети. Печальный факт заключается в том, что все эти программы либо обычные вирусы направленные на взлом тех, кто собирался взломать других, либо просто программа-прикол. Часто, наивные пользователи сети Интернет верят в бесплатный сыр, и сами становятся жертвами.

Да, есть великий и могучий DarkNet . Допустим, вы находите приватный софт, чудо программу для взлома, и приобретаете её. Получив необходимый инструмент, вам предстоит получить ещё как минимум инструкцию по работе, которую вы однозначно в открытом доступе нигде не найдёте, и даже если найдёте, без знаний и многолетнего опыта в области программирования разобраться со всем алгоритмом действий у вас не выйдет. Ведь получив скрипку в руки, «Мурку» вам не сыграть? А что если для чтения чужой переписки нужно чтобы заиграл весь оркестр? Имеется ввиду, что одной скрипкой тут не обойтись, необходимы ещё и барабаны, и флейта, и пианино.

Сможет ли этим списком требований обзавестись любой желающий, жаждущий перехватить переписку в кратчайшие сроки? Ответ очевиден!

Итог один: Самостоятельно произвести взлом с помощью приобретения неких программ НЕВОЗМОЖНО!

Следует обратиться к платным услугам хакера . Профессионалы своего дела умеют не только находить слабости серверов и воровать их содержимое, но при этом так-же оставаться незамеченными. На рынке услуг в данной сфере варятся приблизительно 80% самых обычных мошшеников. Большая часть из них работают по предоплате, кто-то фотошопит скриншоты диалогов, а есть и вездесущие «мошенники-посредники». Всех их общая черта — отсутствие своего сайта, занимающего лидирующие позиции в поисковых системах.

Обратившись за помощью к нам, вы гарантированно получите необходимый результат, будете полностью проинструктированы по работе, и при этом находится в полной безопасности.

Где ищут заказы

Долгое время одним из самых популярных и востребованных ресурсов у белых хакеров всего мира, в том числе из России, была международная платформа HackerOne. На ней представлены программы Bug Bounty от многих крупных IT-компаний.

Российские игроки, в том числе «Яндекс», «Лаборатория Касперского», VK и Тинькофф банк предлагали вознаграждения именно через этот агрегатор. Для компаний такие программы — это шанс избежать многомиллионных затрат и репутационного ущерба в случае реального взлома.

С уходом крупнейшей посреднической площадки перед вольными пентестерами из России и Белоруссии остро встал вопрос о том, как продолжать работу в условиях санкций. Есть альтернативные западные площадки, но с ними точно так же есть сложности в проведении транзакций в подсанкционные страны. Так что исследователям российских систем остаётся вручную искать программы вознаграждений непосредственно от компаний.

Ситуация осложнилась и для владельцев корпоративных сетей, ведь многие игроки из сферы кибербезопасности также покинули российский рынок, а IT-специалисты массово начали эмигрировать из страны. В итоге умельцев, способных закрывать дыры и искать бреши в информационных защитах, стало сильно меньше, а оставшиеся потеряли удобный способ связи с потенциальными заказчиками.

правила, которые нужно помнить при работе с криптовалютой

Мошенники охотятся за паролями и секретными кодами, используя методы социальной инженерии. В первую очередь это рассчитано на новичков, но иногда и опытные инвесторы попадаются на самые простые приемы.

Самое первое, что нужно для безопасности — запомнить четыре простых правила и стараться их соблюдать. Предупрежден — значит вооружен.

Правило 1: не передавайте логины и пароли

Никому. Даже, если написали в поддержку криптокошелька или криптобиржи, работники не попросят ваши данные для входа. Если попросили, значит вы общаетесь с мошенниками.

Правило 2: никому не сообщайте seed-фразу

Seed-фраза — последовательность из 12, 18 или 24 слов, которая генерируется кошельком при регистрации. Она нужна для сброса пароля, если вы его забыли. Сказали или показали кому-то seed-фразу — потеряли кошелек.

Забавная история произошла в 2020 году с пользователем GitHub. Он случайно опубликовал на сайте код, содержащий seed-фразу. Уже через 100 секунд хакеры вывели с его кошелька криптовалюту на 1200 $.

Правило 3: не показывайте посторонним Private key

Приватный ключ — комбинация символов, которая используется для хранения криптовалюты и отправки транзакций. По сути, это ключ от почтового ящика, в который любой желающий может положить письмо. Но забрать почту может только владелец ключа.

Недавно на форуме Bits.Media читал историю человека, у которого украли private key, который он генерировал сам, а потом и 10 биткоинов с кошелька. Он написал: «Недавно словил вирус-троян, который украл private key от кошелька. Через несколько дней после этого неизвестные перевели мои 10 btc на другой кошелек, а потом сразу на миксер — дальше отследить не получилось».

Очевидно, что пользователь нарушил два правила, за что и поплатился:

- лазил по непроверенным сайтам и подхватил вирус;

- самостоятельно сгенерировал ненадежный private key, который кому-то удалось украсть.

Правило 4: не доверяйте незнакомцам

Правило звучит немного по-капитански, но его часто нарушают. Мошенники умеют хорошо убеждать и играть на эмоциях.

Например, в 2021 году неизвестный познакомился с девушкой в Tinder и украл 65 тысяч долларов. Обманщик втерся в доверие и рассказал будущей жертве, что зарабатывает на торговле криптовалютой. Он предложил свои услуги консультанта и прислал ссылку на поддельный сайт криптовалютной биржи.

Доверчивая девушка перевела деньги на фейковый адрес и отдала аккаунт в управление новму знакомцу, чтобы он зарабатывал для нее. Каждую неделю мошенник присылал ей скриншоты, на которых криптовалюта сильно росла в цене. В итоге, когда сумма переводов перевалила за 65 000 $, а девушка захотела вывести прибыль, знакомый просто пропал со связи.

Не хотите как мистер Исключительный — просто соблюдайте базовые правила безопасности

Кратко об этичном хакинге

Первым делом стоит сказать о сфере, которая стоит особняком от нелегальной активности – о « белом» хакинге. Формально, хакинг становится « белым» при наличии двух признаков:

- заказчик и «жертва» – это одна и та же компания;

- у хакера нет прямой задачи эксплуатировать выявленные уязвимости.

Случаи, когда компания заказывает атаки сама на себя, достаточно распространены. Цель компании в этом случае – протестировать защищенность своих ресурсов в максимально «полевых» условиях.

Однако, активность белых хакеров сопряжена с высокими рисками в том случае, если:

- не был заключен договор на тестирование инфраструктуры;

- хакер работает не через платформу bug bounty.

При таких исходных данных нет никаких гарантий, что «белый» пентестер не станет фигурантом уголовного дела за взлом корпоративных сетей. Поэтому « белые», легальные хакеры, обычно и работают «в белую»: после заключения договора или через специальные платформы, которые выступают арбитром в случае возникновения спорных ситуаций.

Интернет-мошенники выманивают данные

Виды мошенничества меняются с каждым годом, поэтому рекомендуем держать руку на пульсе и интересоваться самостоятельно тем, какие новые приемы появились в арсенале мошенников.

Например, еще несколько лет назад очень популярными были примитивные смс-сообщения, а пострадавшими становились, по большей части, люди средних лет. Однако сегодня в использование вошли методы более ухищренные. Самыми распространёнными на сегодняшний день способами мошенничества эксперты считают выманивание у граждан информации об их банковской карте/счете, либо заражение компьютера вирусами с целью хищения персональных данных.

Один из распространенных сегодня способов — поиск потенциальных жертв среди продавцов на Avito или прочих досках объявлений. Выдавая себя за покупателей, мошенники с легкостью выманивают банковские реквизиты продавца, а также одноразовые коды подтверждения операции из приходящих жертве сообщений — якобы для того, чтобы оплатить товар переводом на карту. Либо же, наоборот, мошенники могут сами представиться продавцами каких-либо товаров/услуг и, получив от жертвы деньги на банковскую карту, конечно же, исчезают.

Еще один вид мошенничества в социальной инженерии — вам на телефон приходит уведомление о заморозке банковской карты с просьбой перезвонить по указанному в сообщении номеру. Затем оператор ненавязчиво вытягивает из вас информацию о платежных реквизитах и данные вашего паспорта или просит совершить действия в банкомате с вашей картой, в результате которых вы своими руками переводите злоумышленникам деньги.

В некоторых случаях мошенники звонят жертве, выдавая себя за банковского сотрудника. Они сообщают о намерении отменить сомнительные операции, которые прямо сейчас проводятся по счету клиента. Таким способом преступники выведывают одноразовые пароли из СМС и данные по счету/карте клиента.

Как отличить мошенника от профессионала?

Сегодня в интернете встречаются не только квалифицированные эксперты, но и аферисты, причем, как правило, последние работают по полной предоплате

Чтобы не попасть на них, особое внимание обращайте на стоимость. Если цена подозрительно низкая и исполнитель просит полную предоплату, то это на 90% обман

В среднем стоимость услуг хакера составляет от 10 тысяч рублей, поэтому все предложения ниже этой отметки, скорее всего, мошеннические.

Обратившись к нам, вы получаете:

- самое высокое качество по приемлемой цене;

- абсолютную анонимность;

- квалифицированную помощь по получению доступа в любые интернет-проекты;

- защиту личных данных;

- гарантию в 30 дней;

- мы выполняем самые сложные заказы и получаем доступ в любую корпоративную сеть.

Услуги хакера без предоплаты предлагают только опытные взломщики, которые дают гарантию на выполненную в оговоренный срок работу.

Как защищаться

Самый распространенный способ — отправка одноразового пароля по SMS. Это позволит существенно снизить риски мошенничества с транзакциями пользователей. Однако следует учитывать, что использование SMS-аутентификации повлечет за собой и серьезные дополнительные расходы для ритейлера.

Если есть возможность использования push-уведомлений для двухфакторной аутентификации, выбирайте его.

Этот способ будет более безопасным, чем SMS, так как боты умеют атаковать SMS-шлюзы запросами и наносить серьезный ущерб бюджету компании — не говоря уже о дополнительных рисках для самих пользователей вроде мошенничества при помощи SMS.

Альтернативным способом в случае списания крупной суммы баллов или проведения операции из нестандартной для пользователя локации может стать использование биометрических данных для подтверждения проведения транзакции.

Знать базовые показатели покупательской активности и анализировать отклонения от нормы

Как показывает опыт, при проведении атаки на программы лояльности в разы увеличивается число нестандартных операций.

При понимании паттернов стандартного поведения пользователя (частота заказов, их сумма) можно легко выявить нелегитимное поведение, чаще всего относящееся к активности ботов.

Заботиться о пользователях

Повышайте информированность пользователей: напоминайте им о регулярной смене паролей, использовании двухфакторной аутентификации и регулярной проверке входа в учетную запись через свои устройства.

Это дополнительно поможет повысить общий уровень безопасности, снизив нелегитимную активность ботов на сайте и ущерб от них для бизнеса.

Фото на обложке сгенерировано нейросетью Midjourney

Заключение

Ежедневно к Интернету присоединяется примерно 1 миллион человек. Исследователи полагают, что в 2022 году к Сети будет подключено 6 миллиардов человек, а в 2030 году эта цифра составит более 7,5 миллиардов .

Киберпреступность является одной из самых серьезных угроз современного мира. Защититься от нее в полной мере не предоставляется возможным. Люди не могут помешать хакерам рассылать фишинговые письма, однако они могут обезопасить себя за счет обучения правильному алгоритму действий в случае, если такое письмо придет к ним на почту. Ответственность за безопасность пользователя часто лежит на нем самом.

Подумайте обо всем этом на досуге. Желаем удачи и безопасности, а также предлагаем пройти небольшой тест на проверку знаний: