Чек-лист: как обезопасить себя от схем мошенников

Когда смотришь на взаимодействие мошенника и жертвы со стороны, все кажется очевидным — брось трубку и всё. Но мошенники постоянно совершенствуют свои методы и психологические уловки, и здесь не спасет ни образование, ни чин, ни опыт работы — только осведомленность в кибербезопасности. По этой причине на угрозы мошенников попадаются не только обычные сотрудники, но и топы вроде директора Яндекс Go, экс-замглавреда «Эхо Москвы» и замглавы ФНС. Так что же делать?

Научитесь брать паузу. Конечно, знать уловки мошенников — полезно, но куда полезнее не принимать решение здесь и сейчас, а делать шаг назад. Замедляться. Спрашивать «зачем» и «почему». Удивительно, но такие вопросы ломают скрипт мошенника, раздражают его и заставляют бросать трубку.

Не доверяйте сообщениям от новых аккаунтов. Бывает, что по работе нам пишут новые коллеги, но чаще всего нас предупреждают о сообщении, и мы обсуждаем сугубо рабочие вопросы. Если к вам пришли с нетипичной просьбой с незнакомой страницы — поищите имя человека в общем чате и удостоверьтесь, что это не лже-дубль вашего коллеги. Попробуйте позвонить или написать ему в другом мессенджере, приложите скриншоты и ждите ответа — только потом принимайте решение продолжать переписку.

Не поддавайтесь на авторитет собеседника. Слова об уголовной ответственности, звания и недовольные сообщения от гендиректора — стресс для любого человека. Посмотрите на них под другим углом — если бы в компании действительно случилась беда, с сотрудниками говорили бы лично и в более конфиденциальной обстановке, нежели телефонный разговор.

Отдельный мини-совет руководителям — старайтесь устанавливать с сотрудниками доверительные отношения, где каждый имеет право голоса. Человек, который привык воспринимать руководителя как часть команды, а не безоговорочного предводителя, с большей вероятностью засомневается в достоверности сообщений.

Конкретнее о предложениях липовой брокерской компании

Хоть сайт презентованной компании выглядит дешево, а его текстовое наполнение самым качественным назвать нельзя, мошенник все же умудряется делать красивые предложения трейдерам, на которые чаще всего ведутся именно новички. В процессе обзора Ору Прайм, получилось детально выяснить, что брокер предлагает клиентам сотрудничество на таких условиях:

- трейдерам доступна работа со спредами от 0 пунктов;

- торговая платформа компании является надежной и продуктивной;

- компания гарантирует клиентам максимально быстрое исполнение ордеров;

- компания имеет 3 бонусных программы, сотрудничает с 75 поставщиками ликвидности;

- начинающие трейдеры могут копировать сделки своих более успешных коллег;

- все сделки исполняются без участия дилера;

- служба поддержки работает круглосуточно, 5 дней в неделю;

- компания предлагает работать с 346 торговыми инструментами, гарантирует прозрачность исполнения всех сделок;

- контора предлагает работу с торговыми балансами 4 типов, максимальный размер кредитного плеча 1:500;

- трейдерам доступа работа с качественной аналитикой, новичкам компания предлагает пройти эффективное обучение;

- кроме 4 реальных, компания предлагает клиентам работу еще и с демонстрационным балансом.

Странно, что клиентам не презентовали информации о минимальной сумме депозита и комиссиях компании, брокер говорит о сотрудничестве с огромным количеством поставщиков ликвидности и клиентов, но при этом, в сети отзывов об Oru Prime нет

Практически нет на сайте и важной информации о компании, так что не стоит вестись на ее заманчивые предложения

Как составлять жалобу на лохотрон

Правил, ограничивающих текст письма, нет. Вы можете высказываться в любой форме, но культурно и четко по делу, чтобы вас поняли. Владельцы сервиса, где расположен лохотрон, могут попросить у вас скриншот или дополнительную информацию об обмане – расскажите им все, что знаете, и делайте, что они попросят.

Вариант жалобы:

«На вашем сервисе (название) зарегистрирован мошеннический ресурс (название и ссылка на сайт афериста). Он обманом забирает деньги. Прошу вернуть мои средства и заблокировать мошенников, иначе я направлю информацию и жалобу в банк или платежную систему, через которую я перевел свои деньги».

Этот метод многим помогает вернуть средства. Однако есть и другой, самый эффективный способ, который можно применять, если вышеописанные не сработали.

Мошенники в 2023 году переключились с обычных людей на сотрудников компаний

77% всего телефонного мошенничества строится на схеме с безопасным счетом. Жертву пугают утечками данных и якобы в целях безопасности просят перевести деньги на специальный счет. До второй половины 2023 года мошенники устанавливали такие контакты только от имени представителей банков или спецслужб.

Теперь мошенники выбирают своих жертв среди сотрудников компаний, которым предварительно пишут в мессенджер от имени генерального директора или другого руководителя.

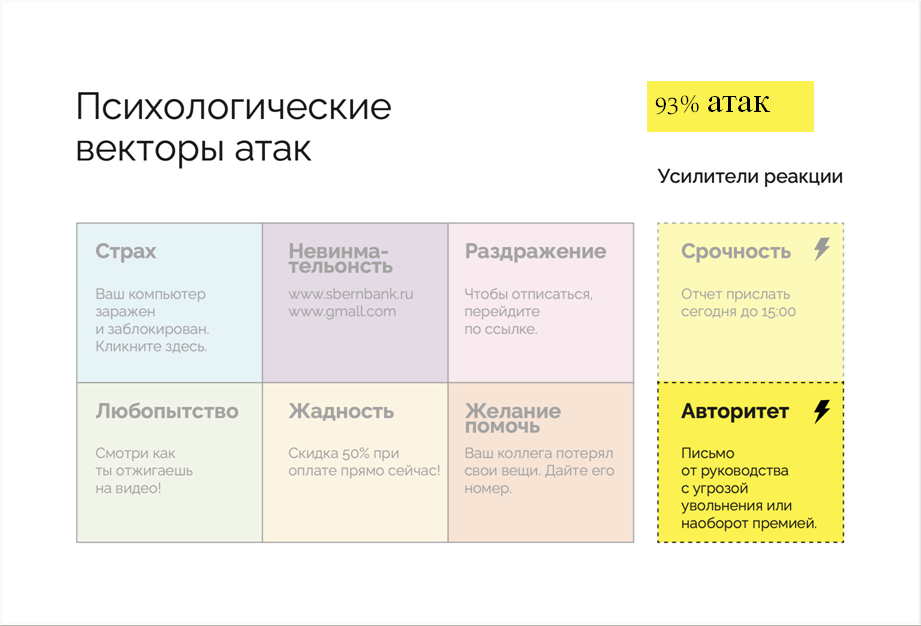

Делают это для того, чтобы усилить реакцию через срочность и авторитет.

Использование психологических векторов в успешных цифровых атаках. Внутренняя статистика Start X за 2022 год

Использование психологических векторов в успешных цифровых атаках. Внутренняя статистика Start X за 2022 год

Мы изучили несколько кейсов подобного мошенничества в 2023 году и попытались собрать схему по шагам:

|

0. Подготовительный этап. Мошенник проводит предварительный сбор информации о компании с помощью слитых баз данных. Находит аккаунт гендиректора в Телеграме и создает его копию вместе с фото и описанием. |

|

1. Пишет от лица недовольного гендиректора и запугивает проверкой. |

|

В зависимости от сферы работы сотрудника или особенностей скриптов мошенников сценарий может различаться, но звонок обычно поступает не сразу, а только на следующий день: |

|

2. Звонит из «правоохранительных органов» и напоминает об уголовной ответственности. |

|

3. Говорит об утечке данных из компании. |

|

4. Нагнетает ситуацию и рассказывает о вмешательстве шпионов. |

|

5. Запрашивает данные зарплатной карты. |

|

6. Проверяет степень доверия с помощью сверки даты рождения. |

|

7. Звонит сотрудник «Центробанка». |

|

8. Звонит дополнительный «куратор», который объясняет, как снять деньги и куда их перевести. |

То есть, обработка идет не в одно фишинговое письмо, а в три–четыре этапа через разные каналы связи: сообщение в мессенджер от имени руководителя, звонок из органов, звонок из ЦБ, звонок от куратора. Иногда на втором шаге мошенники звонят от лица министерства. Например, одной из жертв, профессору медуниверситета, звонили из «Министерства здравоохранения».

В этом году атакам по новой схеме подверглись сотрудники госсектора, коммерческих предприятий, медицинских и образовательных организаций, правоохранительных органов и даже самой сферы кибербезопасности. Кстати, о ней!

Расследование

Предложения о простом и быстром заработке в интернете изначально выглядят сомнительно.

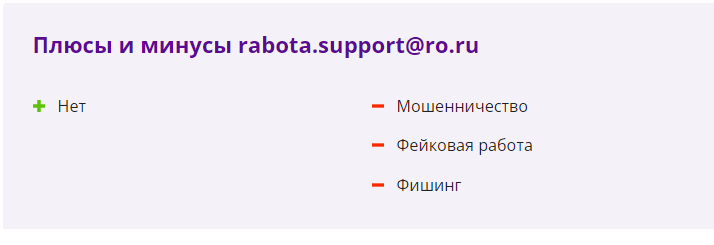

В данном случае достаточно даже малочисленных отзывов, чтобы подозрения о деятельности данной организации подтвердились. После того как потенциальный работник выполняет предварительный платеж, который якобы нужен для гарантий, от него требуют предоставить данные карты для осуществления перевода.

Неясно, о каких гарантиях изначально идет речь, так как просить плату за еще не написанный текст, за который в дальнейшем придется платить, довольно странно. Иными словами, если клиент ничего не напишет, то работодателю и платить не придется, но отправители писем все равно пытаются выманить деньги уже на старте сотрудничества.

Cомнительной выглядит и просьба о предоставлении данных карты, ведь для перевода достаточно номера пластика или телефона. В дальнейшем, разумеется, никакие деньги копирайтеру не поступают, а с карты пропадают все имеющиеся средства.

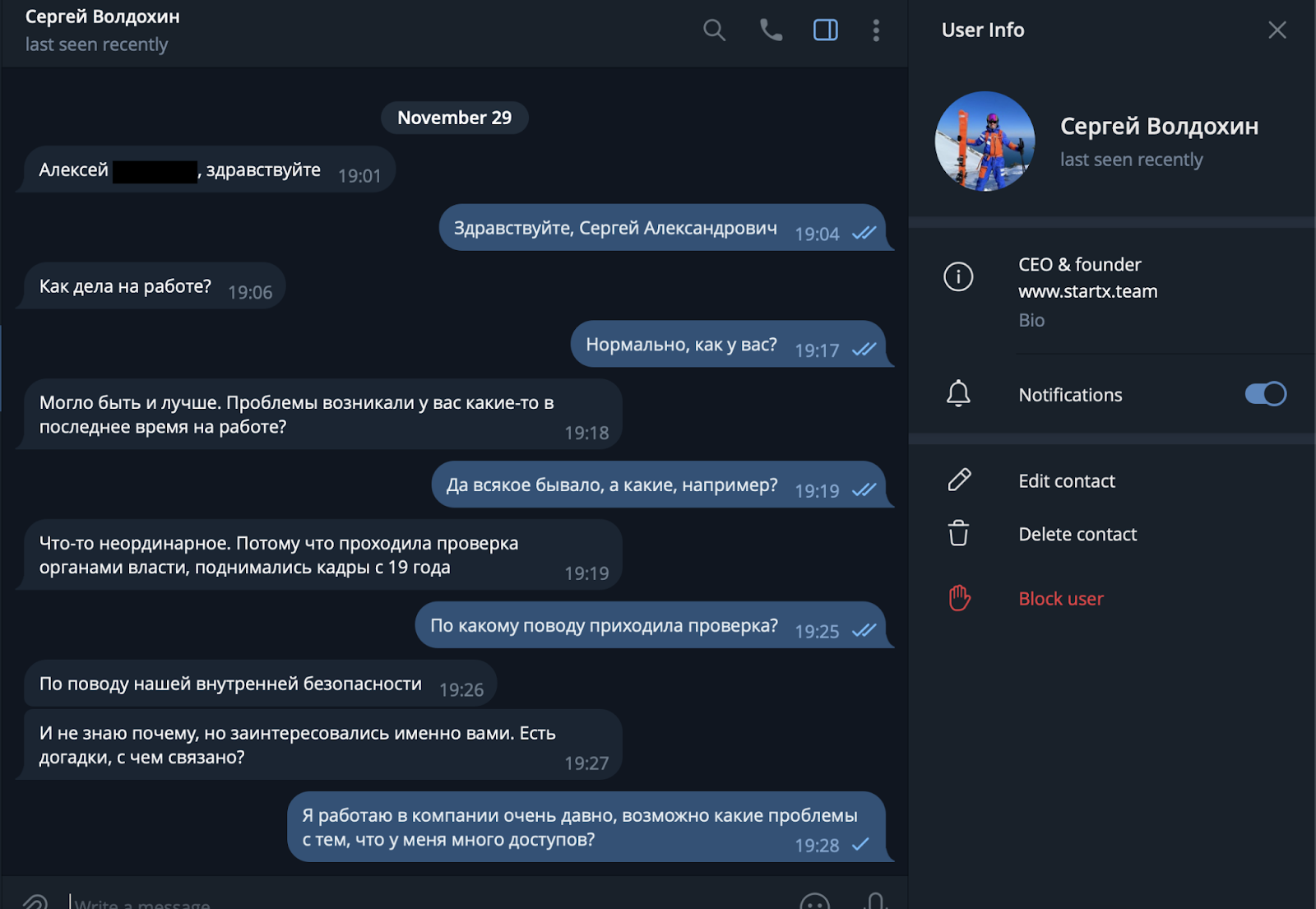

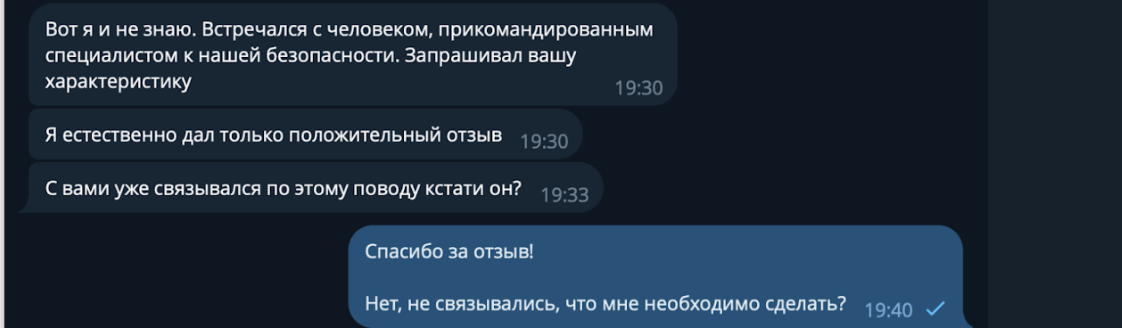

Мошенник пишет от лица недовольного гендиректора и запугивает проверкой

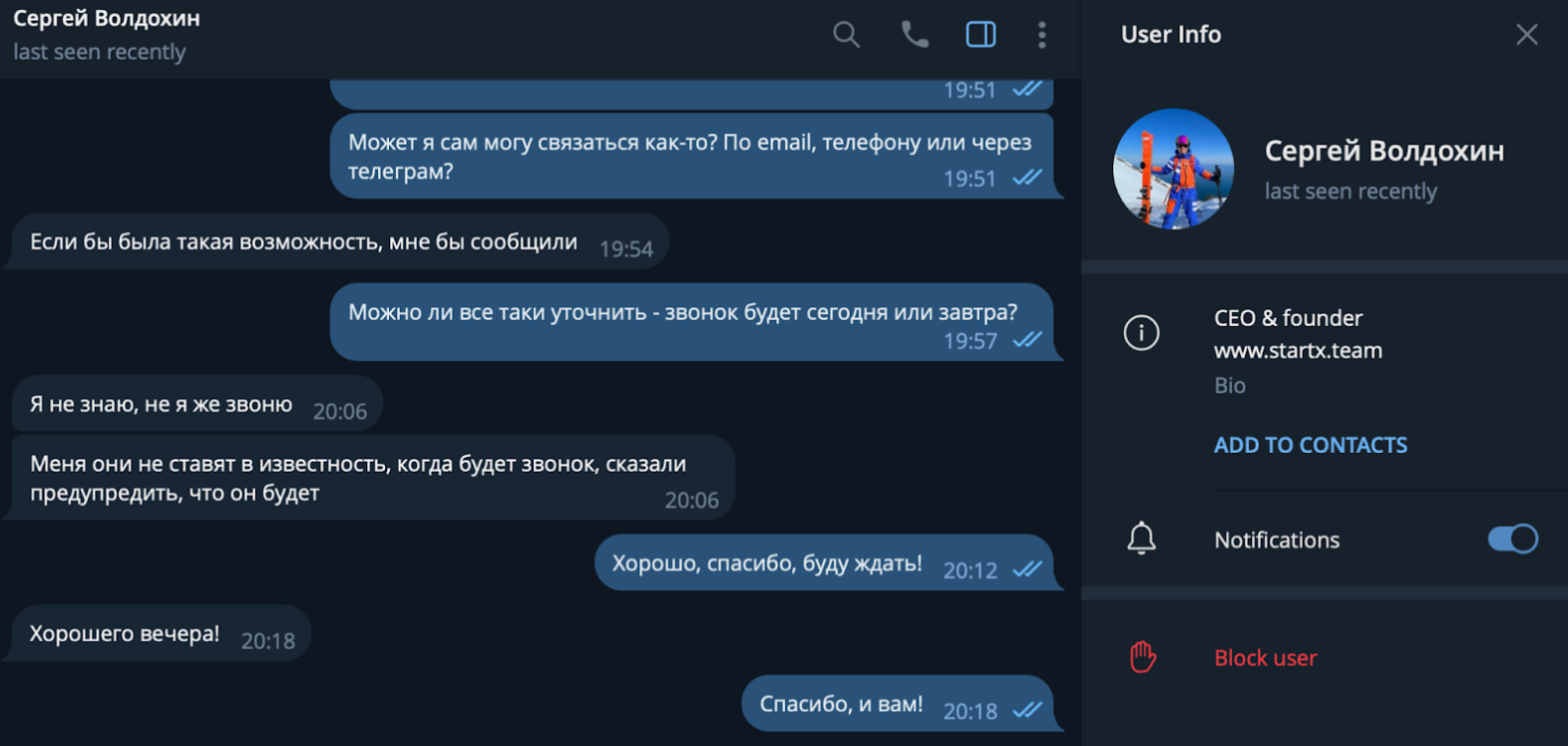

Вечером 29 ноября нескольким нашим сотрудникам пришло сообщение от неизвестного отправителя в Телеграме. При этом его аккаунт был оформлен точно так же, как у Сергея Волдохина — директора нашей компании. Мошенники полностью скопировали имя и фамилию, био и все фото профиля. Телеграм-логин и номер телефона были скрыты.

Наш операционный директор Алексей Крапивницкий решил продолжить беседу и посмотреть, куда она приведет. Как и в других кейсах, руководитель туманно говорил, что произошло «что-то неординарное» и грядет проверка.

Здесь и дальше мы будем разбирать общение с мошенниками по трем пунктам: триггер, желаемая реакция и совет, как прекратить разговор.

Триггер. В первом сообщении мошенник называет Лешу по отчеству, пытаясь вызвать тем самым доверие.

Далее задает вопрос, на который любой сотрудник ответит либо нейтрально, либо положительно — после чего заходит с негатива, чтобы на контрасте вызвать тревогу. Усиливается это чувство витиеватыми сообщениями о проверке со стороны властей и тем, что выбор пал именно на Лешу.

Мошенник снова располагает к себе тем, что дал на сотрудника хорошую характеристику.

«Гендиректор» предупреждает о звонке, но не называет время — нагнетает больше тревоги. А потом снова переключается и желает хорошего вечера.

Желаемая реакция. Идеальная жертва в такой ситуации бы испугалась

Все внимание сфокусировано не на фейковом аккаунте или желании разобраться в ситуации, а на страхе вызвать гнев руководителя и нежелании быть несправедливо уволенным

Несмотря на раздражительность и жестокость, лже-Сергей общается относительно уважительно и даже дал на Лешу хорошую характеристику — такого человека неудобно подвести, завтра утром придется взять трубку.

Как защититься. Найти в корпоративном справочнике мобильный телефон руководителя и позвонить ему. Либо воспользоваться другим привычным вам способом связи (почта, Slack, Microsoft Teams) и задать вопросы там.

Мошенник нагнетает ситуацию и рассказывает о вмешательстве шпионов

Триггер. Здесь мошенник добавляет в легенду два новых лица. Якобы сотрудник банка, через который Леша получает зарплату, завладел его счетом и совместно с бухгалтерией попытался перевести с него деньги Богданову Илье Александровичу. Но сотрудник банка не простой, а завербованный «украинскими спецслужбами».

Снова на Лешу пытаются давить авторитетом, показывая осведомленность в деле. Чтобы усыпить бдительность жертвы, Роман упоминает реальные группировки и события, затем задает несколько вопросов, ожидая положительный ответ.

Желаемая реакция. Сложно брать паузу и говорить «нет», когда на тебя давят названиями террористических группировок. От страшных названий жертву парализует, все, что она хочет на этом этапе — чтобы ситуация скорее разрешилась.

Как защититься. Даже если предположить, что подобное расследование может существовать, по протоколу дознаватели не будут напрямую связываться с физическими лицами, выходя на них через гендиректора — это неглавный фокус расследования и это слишком сложно. Попросите «сотрудника ФСБ» прислать вам официальный документ или номер части, куда нужно подъехать для дачи показаний.

Мошенник звонит из «правоохранительных органов» и напоминает об уголовной ответственности

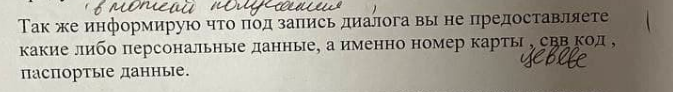

Триггер. Мошенник представляется Романом Вадимовичем и ссылается на вчерашнее сообщение от «руководителя», стараясь вызвать доверие. На этот же рычаг давит и проведение ликбеза о том, что незнакомцам нельзя раскрывать личные и банковские данные.

Пример скрипта одной мошеннической организации

Пример скрипта одной мошеннической организации

Чтобы жертва погружалась в состояние аффекта и не могла спросить совета, «капитан ФСБ» просит Лешу оставаться в комнате одному и ни с кем не разговаривать в течение всего звонка. Коллеги и родственники, которым удавалось спасти людей от мошенников, описывают жертв словами «на ней лица не было», «у него даже голос изменился», «не могла прийти в себя» — это и есть аффект.

Желаемая реакция. На этом моменте жертва должна убедиться, что все последовательно, о звонке действительно предупреждали. К жертве прикомандировали «капитана ФСБ», значит, все серьезно, к тому же упомянули уголовную статью — нужно сотрудничать со следствием, иначе будут проблемы.

Как защититься. Попросите объяснить детали уголовной ответственности и скажите, что никаких документов вы не подписывали, чтобы считаться по этому делу свидетелем или подозреваемым. На это вам ответят, что запись звонка приравнивается к расписке — но такой формулировки в УК нет, нужна реальная бумажка.

Web Server Information

«;

/*

var infowindow = new google.maps.InfoWindow({

content: contentString

});

*/

var myOptions = {

content: contentString,

pixelOffset: new google.maps.Size(-150, -45),

alignBottom: true,

boxStyle: {

opacity: 0.9,

width: «300px»

},

closeBoxMargin: «5px»,

infoBoxClearance: new google.maps.Size(0, 30),

isHidden: false,

pane: «floatPane»,

enableEventPropagation: false

};

var infowindow = new InfoBox(myOptions);

var marker = new google.maps.Marker({

position: myLatlng,

map: map

});

google.maps.event.addListener(marker, ‘click’, function() {

infowindow.open(map,marker);

});

infowindow.open(map,marker);

}

window.onload = initialize();

Контакты

Подобных схем, при помощи которых у людей обманом выманивают средства, довольно много. Все работают по схожему принципу. Чтобы избежать развода, достаточно помнить, что ни при каких обстоятельствах нельзя сообщать свои банковские реквизиты посторонним лицам. Контакты, с которых ведется деятельность в данном случае:

Проверенные схемы для заработка

Название

Кому подойдет

Риски

Доход

Бюджет

Коментарии

Обзор

Подойдет всем

Низкие

Высокий

Высокий

Риски: Низкие

Доход: Высокий

Бюджет: Высокий

Обзор

Любителям ставок

Средние

Высокий

Низкий

Риски: Средние

Доход: Высокий

Бюджет: Низкий

Обзор

Подойдет всем

Низкие

Низкий

Низкий

Риски: Низкие

Доход: Низкий

Бюджет: Низкий

Обзор

Подойдет всем

Низкие

Средний

Низкий

Риски: Низкие

Доход: Средний

Бюджет: Низкий

Обзор

- электронный адрес ;

- телефон: +79162098529.

Текст сообщения от мошенников

Сумма для минимального перевода для вас составляет 65 000 RUB, недостающую сумму можно дополнить только новым платежем. После пополнения вам будет доступен перевод в полном объёме. Минимальная сумма, после оплаты, сразу поступит вам на баланс и при плюсуется к основному балансу. Все эти манипуляции нужны во избежания конфликта с Фрод-мониторингом. Fraud monitoring (Фрод-мониторинг) — система предназначена для оценки потоков транзакций и данных об объектах с целью выявления потенциально мошеннических операций и событий. То есть не исключен процесс отмыва средств, как один из вариантов, получения грязных средств, поэтому нужна сумма пополнения которая устанавливается автоматически для пользователя, исходя из его сделок на сайте.

После пополнения выдумывают новую причину и опять хотят деньги:

Проблема в том что изначальный номер карты заблокирован на стороне

платежной системе при переводе (подозрение в Фрод-платеже). По этому Ваш

платёж не провел система, как платеж для минимального перевода, к

сожалению нужно повторно пополнить счёт на ту же сумму с другой карты.

Сумму которую Вы внесли, мы начислили на ваш баланс и Вы сможете её

перевести так же, после прохождения процедуры пополнения повторно, с

другой карты. Если есть такая возможность, пополнить с другой карты.

Если же нет, мы полностью удалим ваши платежные данные, и при повторном

пополнении на перевод вы впишите данные по новой. После чего проблем

больше не возникнет.

Проверенные сайты для заработка реальных денег!

Для тех, кто еще не знает, где можно заработать реальные деньги!ДРУЗЬЯ ЭТО НЕ ОБМАН. 100% ГАРАНТИРУЮ ВАМ РЕАЛЬНЫЙ ЗАРАБОТОК.На

некоторых сайтах минимальный вывод начинается от 3 рублей, деньги сразу

можно получить на кошелёк, или на «карту». На этих сайтах вы сможете заработать реальные

деньги за считанные минуты. Посмотрите список самых популярных сайтов

для заработка, здесь вы сможете заработать и вывести свои деньги без

вложений

ВНИМАНИЕ:

Все сайты проверены мною лично, уверенно делайте регистрацию и

начинайте заработать реальные деньги без обмана и рисков. Также вы

можете зарабатывать на проверенных схемах! Схемы платные, но зато вы за

короткое время научитесь заработать большие деньги в интернете

Чтобы Заработать больше денег делай регистрацию на всех сайтах.Кликните по ссылкам чтобы переходить на сайты

- Список 15 популярных сайтов для заработка.

- Заработок с помощью социальных сетей.

- Заработать биткоин без вложений.

- Заработок в соц. сетях, высокая оплата.

- Заработок на фрилансе, лучший проект.

- Заработок на текстах в интернете: Топ-8 бирж

- Онлайн заработок на вводе капчи.

Добавьте данную статью в закладках браузера, чтобы потом быстрее найти список проверенных сайтов! Все сайты работают исправно.

Какие способы обмана использует компания Oru Prime

Схема мошенничества Oru Prime продумана очень хорошо, ведь находится компания в связке с другими откровенными аферистами и публикует на своем сайте чистое вранье, о чем и будет детальнее рассказано ниже.

Хвастовство многочисленными наградами и дешевый сайт – что-то здесь не так

На официальном сайте брокерской компании уверенно рассказывают клиентам, что сотрудничает она с 75 поставщиками ликвидности, имеет много наград, гарантирует безопасное и выгодное сотрудничество, но верить этому не стоит.

Как для солидной компании с наградами, сайт выглядит слишком примитивно, а специальный ресурс оценивает стоимость брокерской площадки в 21 рубль, что явно доверия не внушает. Брокер рассказывает, что на протяжение нескольких лет получал награды и становился лучшим, хотя работает контора всего пару месяцев, а к реальной торговли на финансовых рынках она и малейшего отношения не имеет.

Интересные моменты из юридического раздела

Отсутствие информации о презентованном брокере на профильных ресурсах уже максимально четко говорит о том, что Oru Prime обманывает. Действительно, в разделе юридических документов этого брокера творится полнейший хаос, а его мошеннические намеренья доказывают следующие важные факты:

- на сайте компании указано три адреса офисов в разных регионах, но для каждого адреса указан один и тот же телефонный номер, что выглядит весьма странно и непонятно;

- контора презентовала клиентам липовые контакты для обратной связи;

- основной офис компании якобы расположен на Маршалловых островах, но документа, подтверждающего факт регистрации брокера, контора не опубликовала;

- адрес прописки компании используют еще многие офшорные помойки, соответственно, никакого реального офиса у аферистов нет;

- информация о лицензиях брокера на сайте отсутствует, поскольку контора их попросту не получала.

Да, компания, указанная в роли платежного агента на сайте брокера, действительно существует и была основана в 2020 году, но лицензии она также не имеет, поэтому на надежное сотрудничество, честность и прозрачность проведения финансовых транзакций, рассчитывать не стоит.

Псевдоброкер и мошенники Synergy – тесная связь, которую нельзя разорвать

Ранее уже говорилось о том, что герой сегодняшнего обзора тесно сотрудничает с другой мошеннической конторой – это консалтинговая компания Synergy, имеющая очень плохую славу в сети.

Псевдоброкер предлагает новичкам пройти обучение, после чего, в работу включаются специалисты мошеннической консалтинговой компании и учат клиентов, как они могут побыстрее слить деньги. Естественно, после такого обучения, трейдеры теряют весь депозит, даже не рассчитывая подать заявку на вывод средств с Oru Prime. Используя эту схему обмана, на наивных клиентах зарабатывают оба афериста, а ответственности за это анонимные лохотроны не несут.

Мошенник говорит об утечке данных из компании: бухгалтерия что-то задумала

Триггер. Роман разыгрывает уже известный нам сценарий: данные, которые сотрудники передавали отделу кадров при найме, ушли в руки злоумышленников.

Еще «капитан» тщательно отыгрывает роль скрупулезного инспектора, снова давя на авторитет. Мошенник просит дать характеристику на Сергея Волдохина. После задает стандартные вопросы про недавние конфликты с коллегами из отдела кадров и бухгалтерии, подразумевая, что слив данных мог произойти из-за ссоры. Еще говорит о мистических документах, которые сотрудников якобы просили подписать по просьбе Волдохина.

Желаемая реакция. Жертва в этот момент думает, что в компании случился настоящий заговор — бухгалтерия проворачивает серые схемы, строит козни против всех, и теперь я в опасности. Конечно, непонятно, как связаны мои личные данные с документами для гендира, но такого серьезного человека лучше не нервировать лишними вопросами и со всем соглашаться.

Как защититься. Уличайте «капитана» в несостыковках, говорите, что вы с бухгалтерией на короткой ноге и вообще они сидят в соседнем кабинете, давайте спросим у них напрямую.

Full WHOIS Lookup

% By submitting a query to RIPN’s Whois Service% you agree toabide by the following terms of use:%http://www.ripn.net/about/servpol.html#3.2 (in Russian)%http://www.ripn.net/about/en/servpol.html#3.2 (inEnglish).domain: ARMY-PRO.RUnserver:ns1.getcourse.ru.nserver: ns2.getcourse.ru.nserver:ns3.getcourse.ru.state: REGISTERED, DELEGATED,UNVERIFIEDperson: Private Personregistrar:BEGET-RUadmin-contact: whois.beget.comcreated:2018-05-01T08:51:01Zpaid-till:2020-05-01T08:51:01Zfree-date: 2020-06-01source:TCILast updated on 2019-11-01T10:51:33Z

Наш вердикт

Доверять данному сомнительному предложению не стоит по нескольким причинам:

- завышенная цена на копирайтерские услуги, сильно превышающая стандартную ставку на рынке;

- требования о предоплате для обеспечения гарантий, которые не требуются;

- использование фишинговых ресурсов для получения чужих банковских реквизитов;

- отсутствие какой-либо контактной информации, помимо почты и номера телефона.

Перед началом работы следует убедиться в надежности предложения и не сообщать банковские данные посторонним людям.

Я не рекомендую данный проект

Обратите внимание:. На нашем сайте есть большой раздел с проверенными курсами

Каждую схему наша компания проверяет на себе не меньше месяца, прежде, чем порекомендовать ее Вам

На нашем сайте есть большой раздел с проверенными курсами. Каждую схему наша компания проверяет на себе не меньше месяца, прежде, чем порекомендовать ее Вам.

Проверенные схемы

Как вернуть деньги, если обманули в интернете

Средства возвращаются только через системы выплат. Вы должны знать, каким банком пользуетесь. Удивительно, но пользователи часто не понимают, в какой банк или платежную систему обращаться за помощью! Но ведь таких вопросов у вас не возникало, когда вы совершали оплату со своей карты.

Ответ: обращаться следует в службу поддержки СВОЕГО банка или платежной системы, с карты или кошелька которых вы сделали перевод мошенникам. Но сначала прочитайте алгоритм действий. Обо всем по порядку.

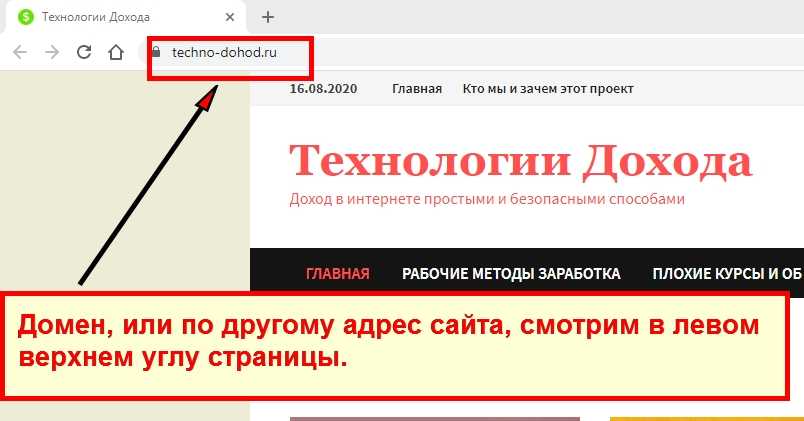

Шаг 1. Как вернуть деньги от мошенников переведенные им на счет

Откройте домен (адрес сайта), где вас обманули. Не получилось найти, забыли сайт? Посмотрите в истории своего браузера и откройте страницу заново. Если требуется, пройдите лохотрон еще раз. Это нужно для того, чтобы узнать, через какую систему прошла оплата. Другими словами: нам нужно узнать, какой системой пользуются мошенники. Как узнать домен (адрес) сайта, смотрим на иллюстрации ниже.

ВНИМАНИЕ: НЕ ОПЛАЧИВАЙТЕ, а лишь сделайте вид, что снова платите лохотрон. Вас перебросит на домен сервиса, куда перевелись ваши денежки

Повторяю, оплачивать не нужно, мы только смотрим адрес страницы.

Варианты, что делать с полученным доменом:

- Писать жулику и требовать возврата нет смысла, поэтому переходим к действенному методу;

- Направляйте сообщение в тех. поддержку сервиса, через который прошли деньги. Сразу говорите, что обратитесь в Яндекс Деньги, Киви, Вебмани или банк, откуда списались ваши средства, и расскажите последним про их темные дела с мошенниками. Для систем переводов это очень нежелательно, т. к. им попросту могут запретить работу, поэтому вероятность срабатывания угрозы – 80-90 %.

ПОДСКАЗКА: платежная система будет указана в квитанции в истории платежей электронного кошелька, либо в смс или в письме на почте. Думаю, вы в курсе, куда вам приходят оповещения после оплаты.

Делайте это сразу, иначе шансы возврата снизятся, ведь аферист может перевести или снять ваши деньги. В этом случае никто не возьмется вам помогать, т. к. это не благотворительность, а работа по горячим следам.

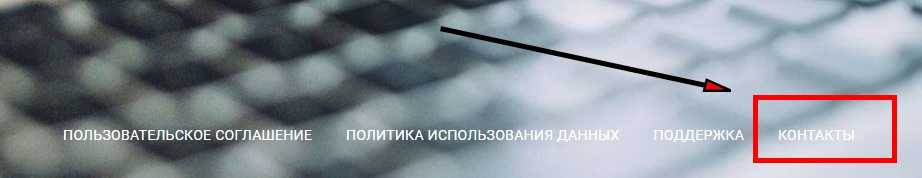

Вы все сделали по инструкции, но в течение дня на обращение не ответили? Тогда немедленно переходите ко второму методу, который срабатывает почти в 100 % случаев. Но сначала уточню, как узнать контакты службы поддержки сайта, через который прошла оплата.

Огромная часть лохотронов зарегистрирована на сервисе e-pay. Это рассадник аферистов и мошенников, через который и происходит перевод денег. Есть и другие системы, на которых вполне мог базироваться ваш лохотрон.

Привожу адреса сервисов и служб их поддержки, куда вам нужно жаловаться:

- e-pay.group (техподдержка находится на ww.support-desk.ru);

- clickpay24.tv (пишите в поддержку на clickpay24.support-desk.ru)

- papay.biz (у них техническая поддержка находится на странице papay.support-desk.ru).

Если вы не разобрались, через какой сайт прошли деньги, пишите всем трем – хуже не будет, зато повысите свои шансы.

DNS Record Analysis

| Host | Type | TTL | Extra |

|---|---|---|---|

| army-pro.ru | A | 3573 |

IP: 85.119.149.92 |

| army-pro.ru | NS | 3600 |

Target: ns1.getcourse.ru |

| army-pro.ru | NS | 3600 |

Target: ns2.gcloudns.com |

| army-pro.ru | NS | 3600 |

Target: ns3.getcourse.ru |

| army-pro.ru | SOA | 3600 |

MNAME: ns3.getcourse.ruRNAME: hostmaster.army-pro.ruSerial: 2Refresh: 10800Retry: 3600Expire: 604800 |

| army-pro.ru | MX | 3600 |

Priority: 10Target: emx.mail.ru |

| army-pro.ru | TXT | 3600 |

TXT: v=spf1 a mx include:getcourse.ruinclude:_spf.mail.ru ~all |

| army-pro.ru | TXT | 3600 |

TXT: mailru-verification: fe98a83cfbaaadd7 |

| army-pro.ru | TXT | 3600 |

TXT: mailru-domain: gHT4HEfeqcfCXF86 |

Full WHOIS Lookup

% By submitting a query to RIPN’s Whois Service% you agree toabide by the following terms of use:%http://www.ripn.net/about/servpol.html#3.2 (in Russian)%http://www.ripn.net/about/en/servpol.html#3.2 (inEnglish).domain: ARMY-PRO.RUnserver:ns1.getcourse.ru.nserver: ns2.getcourse.ru.nserver:ns3.getcourse.ru.state: REGISTERED, DELEGATED,UNVERIFIEDperson: Private Personregistrar:BEGET-RUadmin-contact: whois.beget.comcreated:2018-05-01T08:51:01Zpaid-till:2020-05-01T08:51:01Zfree-date: 2020-06-01source:TCILast updated on 2019-11-01T10:51:33Z

Мошенник запрашивает данные зарплатной карты

Триггер. «Капитан» продолжает показывать заботу о персональных данных Леши, показывает свое беспокойство из-за их утечки, при этом сохраняет строгость — это тоже идет в копилочку авторитета мошенника. Позже предупреждает: будет еще один звонок — от сотрудника Центрального банка, который объяснит, что конкретно сотворили со счетом Леши.

Желаемая реакция. Когда о тебе так заботятся и бесплатно предоставляют специалиста из самого Центробанка, доверие к собеседнику растет. Параллельно человеку страшно, что на него могут незаметно повесить кредит — на этом этапе человек готов принимать конкретные инструкции для того, чтобы «обезопасить» свои деньги.

Как защититься. Берите пример с Леши и всячески изображайте проблемы с памятью — путайте количество счетов, названия банков, можете даже придумать свое. Не давайте никакой достоверной информации.

Мошенник проверяет степень доверия с помощью сверки даты рождения

Триггер

Роман добавляет важности «расследованию», подчеркивая, что без Леши сотрудники Центробанка не смогут распутать это дело. Потом запугивает Алексея статьей 293 УК РФ о халатности

Для полного отыгрывания роли расследователя мошенник просит сотрудника назвать дату рождения.

Желаемая реакция. Идеальная жертва из страха уголовного преследования будет согласна выполнять указания «высоких чинов», не будет перечить и разглашать информацию близким.

Как защититься. Скажите, что статья 293 УК РФ относится только к должностным лицам, и с физлицами никак не связана. На вопрос о дате рождения максимально увиливайте. На самом деле, мошенник уже знал дату рождения Леши и проверял таким образом, насколько ему доверяют. Когда Леша назвал не ту дату рождения, мошенник понял, что дальше разговаривать нет смысла, и бросил трубку.

Similarly Ranked Websites

— givegames.com

A huge gathering of free flash and multiplayer games and more.

383,289 $ 24,300.00

— homify.ae

383,293 $ 24,300.00

— golfzonmarket.com

383,297 $ 24,300.00

בטיפולנט | האתר לשירותים פסיכולוגיים הגדול בישראל

— betipulnet.co.il

בטיפולנט הינו האתר לשירותים פסיכולוגיים הגדול בישראל. כאן תמצאו פסיכולוגים ומטפלים מוסמכים במגוון תחומי הטיפול הנפשי והפסיכולוגי ברחבי הארץ

383,299 $ 24,300.00

Préstamos rápidos | LendOn.mx

— lendon.mx

¡Obtén tu préstamo rápido en línea! Ingresa a LendOn.mx y llena tu solicitud online. LendOn te presta hasta $6500 por un máximo de 30 días. ¡Es fácil y seguro!

383,306 $ 24,300.00

Вывод

Методы социальной инженерии постоянно развиваются — как мы говорили, схема с привлечением гендиректора появилась только этой осенью и уже принесла ущерб в сотни миллионов рублей.

Раньше мошенники действовали наугад, не разбираясь, кого они обманывают. Сейчас же, пользуясь утечками данных, они предварительно собирают информацию о потенциальных жертвах. Мошенники покупают украденные данные в даркнете, анализируют их, сопоставляют с различными базами и разрабатывают персонализированный сценарий атаки.

Один из способов повысить цифровой иммунитет коллег и вовлечь их в диалог о безопасности — поделиться с ними этой историей. А для системной отработки навыков вы можете воспользоваться платформой Start AWR, где сотрудники проходят курсы и отрабатывают знания на практике с помощью имитированных атак, созданных на базе актуальных схем мошенничества.

![[мошенники] smartweapon.ru – отзывы, развод, лохотрон! гарант-сервис](http://susaninskaya.ru/wp-content/uploads/c/b/1/cb1653fa245939b32cccb462b46cc4f6.jpeg)

![[мошенники] smartweapon.ru – отзывы, развод, лохотрон! гарант-сервис](http://susaninskaya.ru/wp-content/uploads/9/0/e/90ec3336a54ad1bad6d83191d4566974.jpeg)

![[мошенники] smartweapon.ru – отзывы, развод, лохотрон! гарант-сервис](http://susaninskaya.ru/wp-content/uploads/4/d/4/4d470e7126334922f8b22802e1aaacc4.jpeg)